国外安全公司pentest对2001年的漏洞和渗透领域的各种数据整理:

深入研究这些详细的(通常令人惊讶的)渗透性统计数据,以了解该行业正在发生的事情以及它如何影响您的日常活动。

漏洞和渗透数据

不断扩大的威胁形势继续影响全球公司并影响其关键基础设施。

这就是为什么仔细查看这些漏洞统计数据并追踪其影响会有所帮助的原因:

-

去年发现363个CVSSv3 10.00和RCE访问的高危漏洞( CVE详情)

-

根据同一数据库,2021 年,科技生态系统中出现了1165 个 CVSSv3 评分为 9.0 - 10.0 的漏洞

-

2021 年发布了近21,000 个漏洞,其中 4061 个被标记为高风险 CVSSv2 分数(从 7.0 到 10.0)(国家漏洞数据库)

-

Cobalt 的 2021 年渗透测试状态报告重点介绍了渗透测试社区发现的5 个最常见的漏洞类别:服务器安全配置错误 (28.1%)、跨站点脚本 (15.5%)、访问控制损坏 (14.7%)、敏感数据暴露 (8.4) %)、身份验证和会话 (8%)

-

2021 年至少出现了66 个零日漏洞。黑客工具在全球范围内的快速扩散是促成这一增长率的一个因素。(麻省理工科技)

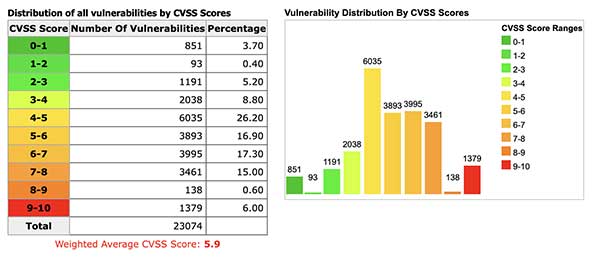

资料来源:CVE 详细信息

一份报告称,2021 年发布了20,174 个安全漏洞(CVE),而 2020 年为 17,049 个。最常见的 3 个是:XSS、内存损坏和 SQL。(Stack Watch 2021 漏洞报告)

-

2021 年,修复一个关键漏洞平均需要公司193.1 天( AppSec Stats Flash - Year in Review)。修复时间最长的前 3 个行业是:教育(全年 523.5 天)、艺术和娱乐(493.8 天)以及零售业(497.7 天)。

-

Statista表示,全球有超过 100 万家公司使用 Microsoft Office 365 套件。因此,它仍然是一个有吸引力的攻击媒介也就不足为奇了。

-

CISA 将其添加到 2021 年被利用最多的漏洞列表中的前 3 个最值得注意的关键 Microsoft 漏洞是ProxyLogon(CVE-2021-26855 和 CVE-2021-27065)、ProxyOracle(CVE-2021-31196 和 CVE-2021- 31195)和ProxyShell(CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207)(HelpnetSecurity)。

-

AppSec Stats Flash 报告中的更多数据表明,关键漏洞的修复率从 2020 年的54%下降到 2021 年的 47%。

我们对漏洞数据的研究越深入,漏洞扫描和优先级对公司的重要性就变得越明显。

漏洞评估统计

对于希望在攻击者有机会利用它们 之前识别和了解其攻击面中的高风险漏洞的企业来说,漏洞评估 (VA) 是一个必不可少的过程。

查看这些统计数据,了解其他组织的表现以及网络安全同行在该领域的目标:

-

未来 5 年,VA 市场将以 10% 的 CAGR(复合年增长率)增长(魔多情报报告)

-

五分之一的组织没有测试他们的软件是否存在安全漏洞(Ponemon 报告:DevOps 环境中的应用程序安全)

-

70% 的组织拥有漏洞评估工具——在内部部署或作为第三方服务提供(2022 漏洞评估分析说明)

-

70%的受访者购买了用于主动安全措施的漏洞评估工具(2022 漏洞评估分析说明)

-

52%的人希望更改为新的评估解决方案以减少误报警报(2022 漏洞评估分析说明)

-

找到可以与您组织的计算架构保持一致的供应商非常重要。(2021 年 Gartner 漏洞评估市场指南)

-

Gartner 的报告还发现,大多数用户仍然专注于传统的 VA 解决方案(例如 Tenable、Qualys)

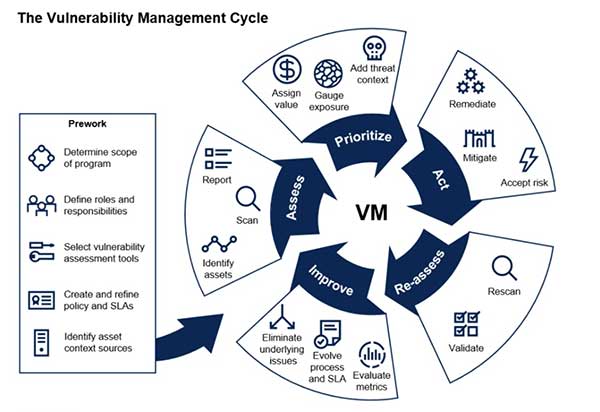

值得一提的是,VA 供应商已经从扫描发展为在整个漏洞管理 (VM) 过程中提供支持。它们还提供 与其他工具的更紧密集成,以表明整个 VM 流程的效率低下。

漏洞管理数据

数量惊人的漏洞凸显了对有效漏洞管理计划的需求。但组织真的优先考虑漏洞管理实践吗?

让我们看看一些漏洞管理数据,看看当理论与实践相遇时会发生什么。

-

美国国家标准与技术研究院 (NIST)建议 收集和/或处理个人或敏感数据的组织至少每月运行一次漏洞扫描,甚至更频繁地运行一次。

-

31%的 IT 专业人员自己进行漏洞扫描,而另外33%的人表示他们不进行任何常规漏洞扫描。(RapidFireTools 调查)

-

59%的组织不计划在 2022年优先考虑漏洞管理 (2022 年端点管理和安全趋势报告)

-

2022 年,10 个组织中只有 4个优先考虑端点漏洞管理(2022 年端点管理和安全趋势报告)

-

信息安全是负责整体漏洞管理的组织中最常见的群体(74%)。它侧重于修复活动,例如修补 (67%) 和配置管理 (69%) ( SANS Vulnerability Management Survey 2020 )

-

同一项 SANS 调查显示,18%的受访者会自动扫描其云 PaaS 环境中的漏洞或错误配置。其中22%在云 SaaS 环境中这样做。

-

该市场将从2020 年的 67 亿美元增长到 2030 年的 158.6 亿美元,在 2021-2030 年的预测期内,复合年增长率为 9%。(美通社)

Gartner的新漏洞管理指导框架指出了评估此过程时的一些重要重点领域:

-

漏洞管理指导组织中需要改进安全性的其他关键领域。

-

识别关键漏洞是 VM 流程的主要目标之一。

-

成功的 VM 程序支持高级优先级技术和自动化工作流工具。为什么? 简化移交给负责漏洞修复的团队的工作。

资料来源:Gartner

漏洞优先级 - 关键数据

漏洞管理计划的一个重要方面是漏洞优先级。

由于存在如此多的高风险漏洞——并且基于他们的 CVSS 分数——这个阶段对于关闭潜在的安全漏洞和减少对手的机会之窗至关重要。

因此,让我们仔细看看信息安全领导者在确定优先级时应该关注的一些重要数据:

-

2020 年共有28,695 个漏洞被披露,2021 年是迄今为止有记录以来的最高数量。(基于风险的安全)

-

SANS 漏洞管理调查的结果表明,近82% 的受访者关注优先级,而78% 的受访者使用 CVSS 严重性。

-

73% 的人认为可利用性超越了严重性,并遵循更加基于风险的方法来确定优先级。(SANS 漏洞管理调查)

我们社区的成员在LinkedIn上的本次调查评论中分享了他们对该主题的看法和经验。

-

只有33% 的组织优先实施零信任和多因素身份验证(MFA)(2022 年端点管理和安全趋势报告)

-

34%的企业没有优先考虑其 IT 团队的风险。(TAC 安全调查)

-

88%的企业自行审查安全风险,而不是使用漏洞管理解决方案。(TAC 安全调查)

这些统计数据表明,作为漏洞管理的一部分,优先级仍然缺乏标准化。由于这是一个具有复杂影响的微妙过程,因此公司在显着降低由高风险漏洞引起的风险方面还有很长的路要走。

2021年Gartner 漏洞评估市场指南强调以下内容:

-

优先级确实减少了现在需要修复的漏洞数量。对于更大的公司,这个目标通过编排得到加强。

-

漏洞评估供应商确定优先级对于中小型客户来说是一个很好的起点。

-

优先排序对于有效降低风险至关重要。

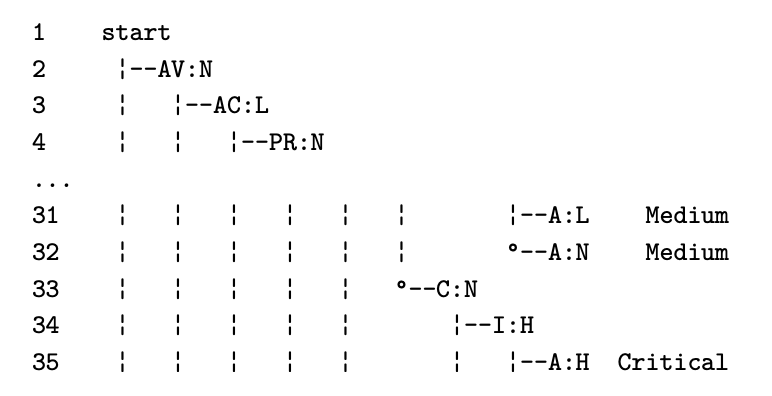

2021 年卡内基梅隆大学的白皮书谈到了基于决策树的决策过程。

资料来源:卡内基梅隆大学

渗透测试自动化统计

在自动化渗透测试方面,它有助于更??深入地了解该过程如何减少繁琐的手动任务的数量——同时不牺牲细微差别和质量。在我们的书中,这总是涉及重视人类专业知识。

让我们探索一些最相关的渗透测试自动化统计数据:

-

72% 的公司积极使用免费或开源的渗透测试工具。其中 50% 依赖于商业测试工具。(CoreSecurity 2020 渗透测试报告)

-

在付费渗透测试软件工具的最重要功能中,69%的公司表示报告是必不可少的。64%对多向量测试功能感兴趣,而58%为冗余任务购买模板/自动化。(CoreSecurity 2020 渗透测试报告)

-

2020 年,加拿大45%的公司进行了渗透测试,以防止未来的网络攻击。(Vumetric 网络安全)

-

漏洞扫描可以识别超过 50,000 个独特的外部和/或内部漏洞。(安全指标)

-

服务器、Web 应用程序和数据库是自动化渗透测试的三大重点领域。(山脊安全调查)

-

只有29% 的组织已经自动化了 70%甚至更多的安全测试。(2021 年 SANS 调查)

-

44%已将安全测试和审查作为编码工作流程的一部分。(2021 年 SANS 调查)

渗透测试市场兴趣数据

如果您从事进攻性安全工作,您可能会好奇地发现:

-

渗透测试市场的兴趣到底有多大

-

用户在 Google 或 YouTube 上搜索的有关此主题的内容

-

哪些是在 LinkedIn 或 Twitter 上拥有最多关注者的顶级渗透测试页面和个人资料

-

和更有洞察力的市场数据。

我们在下面为您收集了它们:

Linkedin 上超过 30k的追随者使用渗透测试标签 来分享和了解有关该主题的最新消息和见解。

其他33,000多人对#pentesting感兴趣并关注此标签以关注此空间。

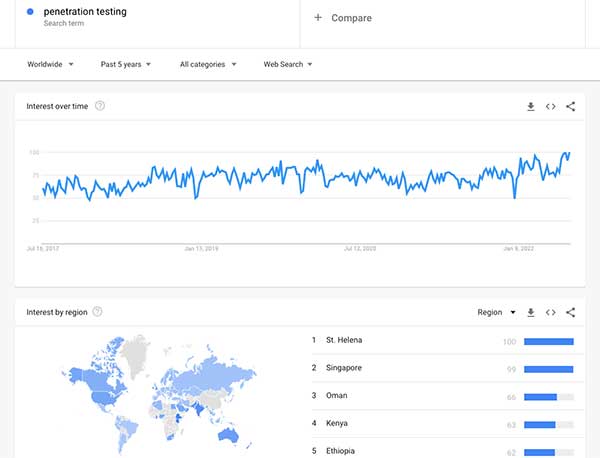

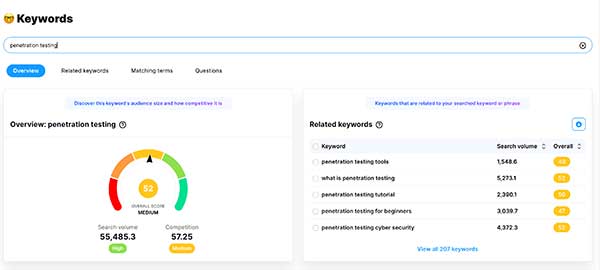

谷歌趋势显示,在过去 5 年中,对“渗透测试”的兴趣一直在缓慢而稳定地增长。

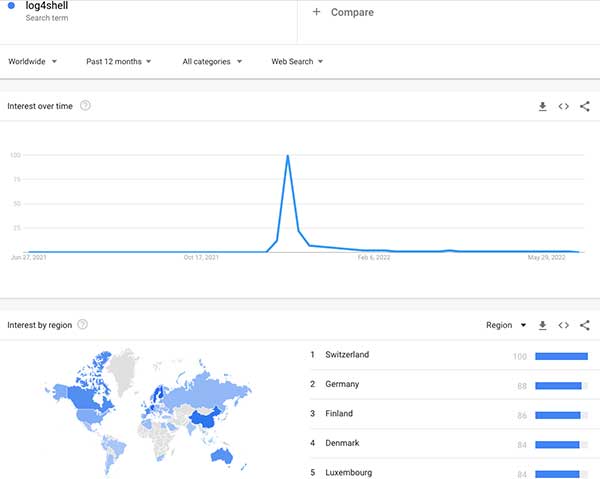

当Log4Shell (CVE-2022-44228 ) 席卷整个信息安全社区(和世界)时,搜索“log4shell”的人在 2021 年 12 月达到高峰。

互联网用户还搜索的前 3 个相关主题是Web 应用程序、安全性和服务器计算。

想知道在YouTube 上搜索“渗透测试”会得到什么?

vidIQ结果显示,YouTube 上对该主题的兴趣中等,渗透测试平均得分为 52。

以下是LinkedIn上关注者最多的10 个渗透测试页面(在撰写本文时):

-

进攻安全:343,972 位关注者

-

黑客新闻:338,764 位关注者

-

破解盒子:314,859 位关注者

-

EC-Council:231,279 位关注者

-

SANS Institute:219,698 位关注者

-

TryHackMe:202,723 位关注者

-

Black Hat Ethical Hacking:187,067 位关注者

-

HackerOne:182,308 位关注者

-

Pentester Academy:167,573 位关注者

-

Rapid7:113,064 位关注者

Pentest-Tools.com LinkedIn 社区每天都在与来自世界各地的追随者一起成长。这是一个将志同道合的人聚集在一起的地方,他们为像您这样的道德黑客和渗透测试者分享不同的观点和实践经验。

想知道哪些渗透测试人员分享了有关该主题的宝贵见解并且值得您花时间吗?

在 LinkedIn 上关注并向这 10 位信息安全专家学习:

-

Jayson E. Street 在该领域的专业知识以及他分享的实用和教育渗透测试故事

-

Jack Rhysider在暗网日记播客中分享的鼓舞人心的真实故事。

-

Gabrielle Botbol的实际渗透测试经验和她不断与社区分享的有用(和免费)资源。

-

Fredrik Alexandersson(又名 STOK)为漏洞赏金社区提供教育性网络安全相关视频内容

-

Alyssa Miller关于网络安全意识、渗透测试和其他有用的信息安全主题的实用、有用的资源。

-

Phillip Wylie 24 年以上的信息技术和进攻性安全经验。他在 Hacker Factory 播客中与其他信息安全专家分享了富有洞察力的对话。

-

HD Moore, Metasploit Framework的创始人,以表彰他丰富的网络安全专业知识。

-

Jason Haddix拥有丰富 的实践渗透测试经验,并为许多垂直行业的 300 多个安全项目提供建议。

-

Jay Jay Davey在 LinkedIn 上拥有超过 43,000 名粉丝,是一位经验丰富的安全分析师,对这个行业充满热情。

-

娜塔莉亚·安东诺娃(Natalia Antonova ) 的精彩阐述 OSINT 故事以及她为这个话题带来的全新视角。

你喜欢在 Twitter 上花更多时间吗?

然后,这些前 10 名渗透测试人员和经验丰富的信息安全专家可以帮助您扩展渗透测试知识,并为其添加不同层次的理解和专业知识。

-

Heath Adams,也被称为网络导师,提供了很好的信息安全职业建议和许多有用的渗透测试技巧。

-

Chris Kubecka拥有超过 20 年的相关信息安全经验,包括在美国空军工作。她的推文总是鼓舞人心,并专注于提高认识和分享她在该领域的丰富专业知识。

-

J Wolfgang Goerlich是一名咨询 CISO 和信息安全策略师,对信息安全有很好的看法,值得关注和学习。

-

Kim Crawley是The Pentester Blueprint的合著者:以道德黑客书籍和慷慨的信息安全女性开始职业生涯,与信息安全社区分享发人深省的想法。

-

Chris Truncer的技术专长和关于攻击性安全、红队和更多相关主题的富有洞察力的推文。

-

Chris Campbell是一名安全研究员和开发人员,曾在 Black Hat USA, Def C 发表演讲

-

Simon J. Bell是一位经验丰富的安全研究员,他披露了影响印度政府内部 27 个团体的漏洞。他与社区分享实用的信息安全技巧。

-

Conda的推文包含许多攻击性安全课程和其他实用技巧,他通过教育 YouTube 视频提供帮助人们学习网络安全和渗透测试。

-

AccidentalCISO提供高质量的内容和关于渗透测试不同方面的全新视角以供思考。

-

Gabrielle Hempel是一位经验丰富的安全工程师, Hacking is Not a Crime倡导者通过她的教育推文提高人们的认识。

渗透测试市场数据

想深入了解渗透测试市场的具体数据吗?

使用这些关键统计数据来评估全球渗透测试市场并了解其增长的主要驱动因素。

-

全球渗透测试市场规模预计将从 2021 年的 16 亿美元增长到 2026 年的 30 亿美元,从 2021 年到 2026 年,复合年增长率 (CAGR) 为 13.8%。( GlobeNewswire )

-

2020年美国渗透测试市场估计为 3.258 亿美元。到 2027 年,世界第二大经济体中国的市场规模将达到 7.059 亿美元。(渗透测试全球市场 2021 报告)

-

在移动应用渗透领域,美国、加拿大、日本、中国和欧洲将推动20.7% 的复合年增长率。

这种显着的增长是由以下因素推动的:

对基于软件的产品保护的需求日益增加。移动和网络应用程序将推动全球渗透测试市场的增长。此外,正如Mordor Intelligence 渗透测试市场报告所述,基于云的安全解决方案的日益使用预计将推动对渗透测试的需求。

同一份报告还强调了越来越多的无线网络和越来越多的连接设备,这也产生了对各个垂直行业的渗透测试的需求。

-

到 2028 年,公共部门的渗透测试可能会促进未来的增长。(DigitalJournal)

渗透工作和工资统计

您想加入渗透测试领域吗?

也许这份对世界各地工作机会和薪水现状的概述将有助于指导你的职业选择,无论你处于哪个阶段。

-

空缺的网络安全职位数量增长了 350%,从 2013 年的 100 万个职位增加到 2021 年的 350 万个职位。预计 2025 年将有相同数量的职位空缺。(Cyber??securityVentures)

-

从 2020 年到 2030 年,计算机和信息技术职业的就业人数预计将增长 13%,高于所有职业的平均水平。这些职业预计将增加约 667,600 个新工作岗位。(美国劳工统计局)

为了获得更全面的视角,我们查看Cyber??Seek,它提供了有关该领域职业和工作机会的详细、可操作的数据。

以下是一些关于渗透测试工作、所需技能和薪水的有趣统计数据:

-

2020 年 10 月至 2021 年 9 月期间在线发布的渗透 和漏洞测试员的平均工资为101, 231 美元。

-

美国 71% 的渗透测试员和漏洞测试员在线职位列表要求具有学士学位,而只有 20% 要求具有研究生学位。

-

2021 年,美国有22,075 个渗透和漏洞测试员在线职位空缺。

-

美国雇主要求的 5 大最常见的渗透测试技能是:信息安全、渗透测试、Linux、Python 和 Java 。

我们还没有完成!查看更多关于美国和欧洲国家工资的数据点:

-

美国渗透测试员的平均年薪约为88,012 美元。(工资表)

-

一个经验不足 1 年的入门级渗透测试员平均每年可以获得 69,061 美元的总薪酬(包括小费、奖金和加班费)。(薪级表)

-

具有 10 到 19 年经验的经验丰富的渗透测试人员的平均年薪为 120,728 美元。(薪级表)

-

在不同的欧洲国家,渗透测试员的平均年薪从意大利的28,000 欧元到法国的 42,000 欧元、荷兰的 48,000 欧元或德国的 55,000 欧元不等。(薪级表)

-

在英国,年薪约为38,624 英镑。拥有不到 1 年经验的入门级渗透测试员在英国的平均年薪(包括小费、奖金和加班费)预计为 30,711 英镑。(薪级表)

-

具有 10 到 19 年经验的经验丰富的渗透测试员的平均年薪为 49,057 英镑。(薪级表)

2021 年渗透测试服务关键数据

每个组织都是寻求利用广泛且不断增长的野外安全漏洞列表的对手的目标。

例如,在 2021 年发起的 70% 的攻击中,黑帽使用远程桌面协议 (RDP) 进行内部访问。

他们的工具集和技术比以往任何时候都更先进,迫使公司优先考虑和实施缓解解决方案。使用专业的渗透测试服务可以帮助减轻一些压力。

让我们探讨一下突出公司如何进行渗透测试的关键要点。

-

70%的组织表示他们为漏洞管理计划支持执行渗透测试,69% 用于衡量安全状况,67% 用于合规性。(CoreSecurity 2020 渗透测试报告)

-

32%的组织表示他们每年进行一到两次渗透测试。虽然这可能有助于根据安全弱点对优先级进行排序,但它确实表明缺乏重新测试,这是验证补救工作有效性的重要方法。(CoreSecurity 2020 渗透测试报告)

-

51%的企业专门寻求第三方渗透测试团队的服务(CoreSecurity 2020 渗透测试报告)

-

42%在组织工作的受访者 表示他们建立了内部渗透测试团队(CoreSecurity 2020 渗透测试报告)

Positive Technologies 的 2020 年报告揭示了企业信息系统外部渗透测试的一些有趣结果:

-

渗透测试者成功突破了网络边界并访问了 93% 公司的本地网络。

-

渗透本地网络的平均时间是四天。在一种情况下, 这样做只需要 30 分钟。

-

在77%的情况下,渗透向量 涉及对 Web 应用程序的保护不足。86%的公司至少有一个这样的载体。

-

其他渗透方法涉及网络外围服务的暴力破解凭据,包括数据库管理系统 (15%) 和远程访问 (6%)。

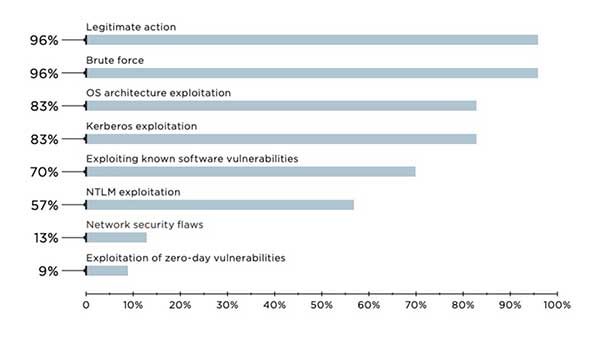

同一家公司的一份独特报告展示了他们内部渗透测试的结果。

以下是一些有用的数字:

-

Pentesters完全控制了所有 23 家测试公司的基础设施。通常,大约需要三天时间。其中一个网络只用了 10 分钟就被攻陷了。

-

在61%的公司中,他们找到了至少一种简单的方法来获得对基础设施的控制权。

-

47% 的渗透测试者的行为与用户或管理员的日常活动相结合,因此攻击可能会被忽视。

资料来源:Positive Technologies 2020 年内部渗透测试结果

渗透测试软件产品评估

为了弄清楚这个行业将如何发展,美国商业资讯指出,全球渗透测试软件市场预计将从2021 年的14.119 亿美元增长到 2028 年的 40.452 亿美元。预计从 2021 年到 2028 年,其复合年增长率为 14.4% 。

COVID-19 大流行加速了向在家工作模式的转变,这增加了企业环境中渗透测试软件的采用率。

因此,正如美国商业资讯所补充的那样,由于美国和加拿大的存在、互联网的广泛使用以及该地区主要渗透测试软件提供商的存在,北美的渗透测试软件业务已从大流行中受益。

使用正确的渗透测试软件产品可以对您的工作产生巨大的影响。如果它提供用户友好的界面,通过自动化手动任务来简化您的工作流程,并帮助您快速检查高风险漏洞。

这就是为什么我们根据从用户社区收集的评论数量收集了一份有用的顶级渗透测试产品列表。

以下是基于评论的 10 大渗透测试软件解决方案,包括从G2 上的在线资源和社交网络汇总的数据。

-

Cobalt.io

-

检测

-

Invicti(原 Netsparker)

-

Pentest-Tools.com

-

小猎犬安全

-

入侵者

-

Defendify 网络安全平台

-

Hackrate 漏洞赏金平台

-

阿普诺克斯

-

威瑞森渗透测试

查看市场上的7 个渗透测试软件竞争者,按 G2 排名:

-

Rapid7 的 Metasploit

-

Invicti 的 Acunetix

-

Indusface WAS

-

核心安全

-

Veracode 应用安全平台

-

虫群

-

SQLMap

另一个有用的顶部包括 10 个应用程序安全测试产品,旨在分析和测试应用程序的安全漏洞。我们根据Gartner Peer Insights上的评论数量得出此列表:

-

验证码

-

Checkmarx SAST

-

Burp Suite 专业版

-

Qualys 的 Web 应用程序扫描 (WAS)

-

NTT 应用安全的 WhiteHat Sentinel Dynamic

-

Invicti 的 Acunetix

-

对比代码安全平台

-

Invicti(原 Netsparker)

-

Rapid7 的 InsightAppSec

-

GitLab

寻找漏洞管理产品?查看Capterra 上评分最高的 9 个漏洞管理产品(共 200 个):

-

小猎犬安全

-

PDQ 部署

-

Hackrate 漏洞赏金平台

-

DriveStrike

-

网络主管

-

符文分析器

-

托皮亚

-

中央眼

-

Automox

-

系统机械师终极防御

同一平台根据用户评论的数量提供了前 10 名漏洞管理软件(共 200 个)的有用列表:

-

商业恶意软件字节

-

网络泰坦

-

PDQ 部署

-

Tenable 的 Nessus

-

系统机械师终极防御

-

感性

-

Automox

-

小猎犬安全

-

场地地面

-

红宝石

渗透测试法规数据

“我的组织是否需要遵守渗透测试法规遵从性和法律?” 是您可能会思考的一个问题。

世界各地的组织都必须遵守信息安全方面的各种监管标准和法律。

让我们看看他们中有多少人专注于合规以及为什么它很重要。

-

接受调查的信息安全专业人员中有75%表示他们会执行渗透测试以确保合规性。与 2021 年的调查相比,合规性提高了 5%。(CoreSecurity 2020 渗透测试报告)。

-

71%的受访者表示,渗透测试对于他们的合规计划很重要。而只有 4% 的人表示这根本不重要。(CoreSecurity 2020 渗透测试报告)

-

58%的信息安全专家表示,他们的组织使用第三方渗透测试器来满足合规性要求。(CoreSecurity 2020 渗透测试报告)

-

66%的受访者难以维持高质量的安全标准,尤其是在合规性方面(Cobalt The State of Pentesting 2022)

红队考核统计

红队如何帮助组织有效地验证安全控制并使其更有弹性地抵御网络攻击?他们是选择内部红队还是外包这个过程?

以下数据点提供了有关公司如何执行红队评估的有用见解。

-

47%的组织 认为红队是风险评估的最佳实践,并使用这些技术来发现未知漏洞。(2022年ESG研究报告安全卫生与态势管理)

-

39%的组织在遇到安全事件后会进行红队。(2022 ESG 研究报告安全卫生和姿态管理)

-

其中37%的人每月或更少进行一次红队评估。当他们确实执行这些测试时,他们倾向于在有限的基础上执行(例如,在单个应用程序、数据中心、网段等上)(2022 ESG 研究报告安全卫生和状态管理)

数据显示,世界各地的公司都意识到红队评估是测试其安全状况的绝佳方式。

-

92%的公司 看到了重要的价值并进行了红队测试,而去年这一比例为 72%。(2020红蓝队调查)

-

他们利用外部公司定期进行红队演习。其中,1% 每月执行一次或更多测试,25% 每 2-6 个月执行一次,39% 每 7-11 个月执行一次,27% 每年执行一次。(2020红蓝队调查)

-

54%的人认为内部和外部的红队在测试蓝队方面是有效的。(2020红蓝队调查)

-

同一项调查显示,98%的公司通过红蓝队演习增加了安全投资。

这些评估的结果是积极的,有助于组织变得更有弹性,因为网络安全统计数据表明:

-

进行红队测试的企业平均将违规成本降低了243,000 美元。(IBM 的 2020 年数据泄露成本报告)

-

通过将红队演习与破坏和攻击模拟 (BAS) 等自动化工具相结合,组织可以提高红队演习的效率。

-

进行红队测试的组织中有94%面临一定程度的成功渗透。(网络安全红队101)

道德漏洞利用洞察

让我们深入研究渗透测试的利用方面,并了解攻击性安全专家如何管理它。

正如统计数据一次又一次地显示的那样,易于利用的漏洞数量仍在增加:

-

2021 年发现了28,695 个安全漏洞。与 2020 年披露的 23,269 个相比,有显着增加( RiskBased security report 2021)

-

2021 年披露的4,108 个漏洞可远程利用。(基于风险的安全报告 2021)

-

自2021年底发现以来, Log4Shell出现了前所未有的增长。超过1,850 个漏洞引用了它及其变体。6,200 多个供应商/产品组合受到影响。(基于风险的安全报告 2021)

根据2021 年黑客报告,道德黑客成功报告了66,547 个软件漏洞,比 2020年增加了20%。

然而,《2021 年道德黑客洞察报告》称, 32% 的已报告漏洞仍未被公司检测到并容易被利用。

Ponemon Institute 进行的新研究试图了解影响组织安全技术投资决策的因素,发现:

73% 的 IT 安全专业人士表示,他们更愿意从积极关注安全的供应商那里购买技术和服务,包括利用道德黑客攻击和就漏洞进行透明沟通。

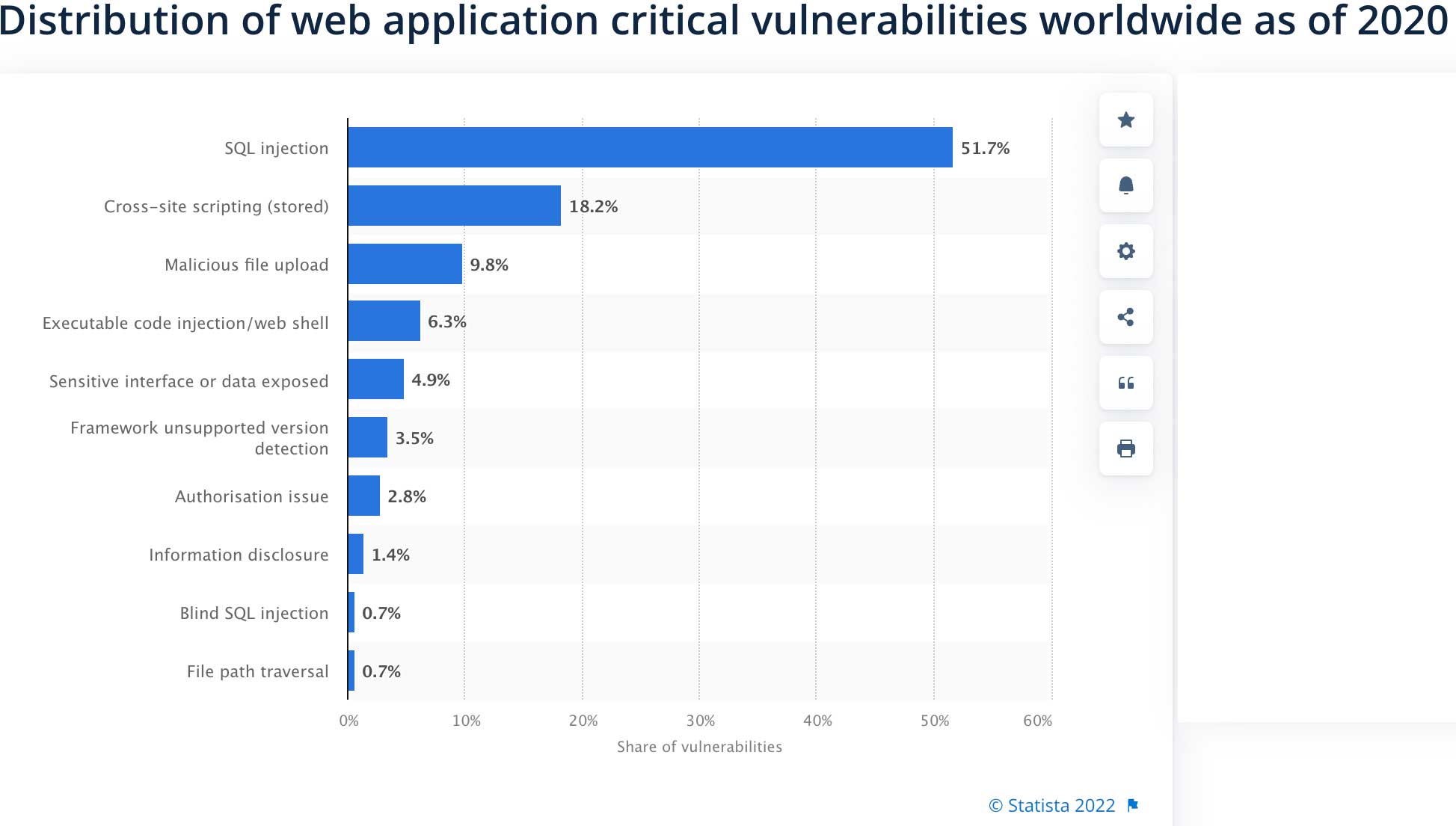

有关 Web 应用程序安全测试的有趣数据

Web 应用程序的日益复杂性、多样性和差异性成为恶意行为者的主要目标。

虽然 Web 应用程序创建者试图使它们安全,但配置错误的 Web 服务器、未经验证的表单输入和维护不善的 Web 应用程序为攻击者提供了巨大的攻击机会。

这就是为什么审查这些反映 Web 应用程序安全性的关键方面以及针对它的攻击的统计数据很重要的原因。

-

整个 2021 年, 50% 的 Web 应用程序都容易受到至少一个严重的可利用漏洞的攻击。(AppSec Stats Flash - Year in Review)

-

28% 的测试Web 应用程序暴露于 跨站点脚本攻击。它们是影响 Web 应用程序的最普遍和高风险的漏洞之一。(2021 年软件漏洞快照报告)

-

同一份报告显示,76%的目标包括2021 年 OWASP 十大漏洞。

-

应用程序和服务器配置错误占测试中发现的全部漏洞的 21% 。19%的漏洞与访问控制中断有关(2021 年软件漏洞快照报告)

-

2021 年39%的网络攻击旨在利用 Web 应用程序。(Forrester 的 2021 年应用程序安全状况报告)

-

在最小化风险方面,同一份报告发现,21% 的受访安全决策者表示,他们的公司 将优先考虑将安全性纳入开发流程(Forrester 的 2021 年应用程序安全状况报告)

资料来源:Statista

更多 Web 应用程序安全测试统计数据显示了网络犯罪分子为何如此频繁地以 Web 应用程序为目标。

-

32%拥有用于文件上传的 Web 应用程序的组织不会扫描所有文件上传以检测恶意文件(Web 应用程序安全报告 2021)

-

同一份报告显示,66%的拥有文件上传 Web 应用程序的组织担心与不安全的文件上传相关的 业务影响、收入损失或声誉损害。

-

另一份报告证实,Web 应用程序攻击次数比 2020 年上半年高出 239% ,超过了 2020 年全年的攻击量,达到 101.13亿次(CDNetworks State of the Web Security for 2021)

-

平均而言,2021 年的 12 个月内,有 750 个 组织因 Web 应用程序漏洞而遭到两次入侵(梭子鱼 2021 年应用程序安全状况)

-

基于 Bot 的攻击是导致 Web 应用程序漏洞成功导致安全漏洞的关键因素(梭子鱼 2021 年应用程序安全状况)

漏洞赏金计划统计

漏洞赏金计划仍然是持续测试 Web 应用程序和网络以及改善具有复杂技术堆栈和业务流程的组织的网络安全状况的最具成本效益的方法之一。

为了强调这些评估的重要性,我们收集了一些关键数据:

-

道德黑客在 2021 年报告了 66,547 个有效漏洞,比上一年增加了 21%。(HackerOne的 2021 年黑客支持的安全报告)

-

使用 HackerOne的 80% 的客户运行私人漏洞赏金计划,与成熟的公共计划相比,他们可能会产生更高的结果(漏洞赏金猎人之间的竞争更少)(HackerOne 的 Hacker-Powered Security Report 2021)

在过去 12 个月中,传统漏洞赏金的发现增加了 10%,而漏洞披露计划 (VDP) 的漏洞增加了 47%,黑客驱动的渗透测试增加了 264%(HackerOne 的 2021 年黑客驱动安全报告)

-

跨站点脚本、信息泄露和不正确的访问控制是道德黑客在 2021 年在 HackerOne 上发现并获得最多奖励的前 3 大漏洞。

-

一个严重漏洞的平均价格从 2020 年的 2500 美元上升到 2021 年的 3000 美元。中等和低影响的虫子的价格正在下降。(HackerOne 的 2021 年黑客支持的安全报告)

(来源:Statista.com)

-

85% 的漏洞赏金猎人从事这项工作是为了学习,而金钱是其中76%的第二个动力。(2021 年黑客报告)

-

27% 的道德黑客未能报告漏洞,因为该公司之前没有反应或难以合作,或者没有渠道可以披露漏洞。(2021 年黑客报告)

2021 年,微软向58 个国家的 340 多名安全研究人员提供了1360 万美元的漏洞赏金。最大的奖励是Hyper-V 赏金计划下的20 万美元。(微软安全响应中心)

1Password 是另一家专注于漏洞赏金计划的公司。他们还将漏洞赏金奖励增加到最高的 100 万美元。(1密码博客)

去年,Polygon Technology支付了 200 万美元的漏洞赏金,该漏洞可能会损害 8.5 亿美元的用户资金。这似乎是有史以来为漏洞支付的最高漏洞赏金。有关Immunefi的完整漏洞分析和更多详细信息。

-

2021 年,供应商平均需要52 天来修复零项目报告的安全漏洞。与3 年前(谷歌零项目)的平均约80 天相比,这是一个显着的加速。

这些测试统计数据强调了为什么漏洞优先级对安全团队至关重要。它可以帮助他们在安全测试期间更快地识别高风险漏洞。

网络安全评估统计

组织在网络评估上花费了多少时间?他们是否优先考虑网络安全漏洞而不是威胁情报?

如果您与这些问题作斗争,它有助于查看数据以了解更大的图景并了解其他人的表现:

-

与 2020 年相比, 2021 年每周对企业网络的网络攻击增加 50%。这一增长在 12 月达到顶峰,主要是由于Log4J 漏洞利用( Cyber??SecurityIntelligence )

-

网络入侵是2020 年事件的主要原因,占 58%。它 取代了网络钓鱼,后者在前五年一直是头号原因。(BakerHostetler 2021 年数据安全事件响应报告)

-

组织认为网络是仅次于应用程序 (35%)的第二大漏洞点 (21% )。(VMWare 2021 年全球安全洞察报告)

-

公司修复主机/网络漏洞的平均 MTTR (平均修复时间)为63.1 天。(Edgescan 2021 漏洞统计报告)

这些统计数据突出了与网络相关的高风险漏洞对公司 IT 基础设施的影响:

-

大约10,000 台运行 Palo Alto Networks 的 GlobalProtect VPN 的企业服务器被发现容易受到CVE-2021-3064 的攻击,这是一个严重等级为 CVSS 9.8 的缓冲区溢出错误。( ArsTechnica )

-

具有网络攻击向量的CVE占2020 年所有漏洞的 69%(Redscan 报告)

-

6422 个网页包括可能易受 CVE-2022-23131 攻击的Zabbix 部署。

-

2020 年发现的最早漏洞是 21 岁(CVE-1999-0517)。它影响了用于管理 IP 网络上的设备和计算机的简单网络管理协议版本 2 (SNMPv2)。(Edgescan 2021 漏洞统计报告)

-

全球网络安全市场将从2021 年的 273.9 亿美元增长到 2028 年的 603.8 亿美元,2021-2028 年的复合年增长率为 12.0%。(财富商业洞察)

原文地址:https://pentest-tools.com/blog/log4shell-scanner-detect-cve-2021-44228