威胁建模是任何希望保护其组织及其组织资产的网络安全团队的主要职责。它旨在帮助网络安全团队主动发现和识别潜在风险和威胁,处理场景、响应模型和其他形式的威胁检测。 然而,威胁建模随着威胁的发展而不断发展。在本文中,我们将讨论如何开始利用威胁模型、忽略哪些误解,以及如何找到正确的框架以便您可以正确地保护您的组织。

什么是威胁建模?

威胁建模是评估组织面临的风险、威胁和漏洞、确定这些威胁危害组织的可能性以及评估您预防和响应这些威胁的能力的整个过程。 威胁建模可帮助组织主动准备应对可能使他们处于危险境地的情况。常见情况包括组织成为网络钓鱼、勒索软件或中间人攻击等恶意攻击的牺牲品。 然而,有效的威胁建模扩大了可能的范围以及组织可以准备的范围。例如,当组织引入主要供应商或合作伙伴(例如数据库基础设施提供商)时,就存在需要说明和准备的风险。 如果组织正在部署面向公众的内容,例如新网站或对其应用程序的重大更新,情况也是如此。了解这些情况如何导致潜在的妥协并知道如何有效应对是关键。

威胁建模是评估组织面临的风险、威胁和漏洞、确定这些威胁危害组织的可能性以及评估您预防和响应这些威胁的能力的整个过程。 威胁建模可帮助组织主动准备应对可能使他们处于危险境地的情况。常见情况包括组织成为网络钓鱼、勒索软件或中间人攻击等恶意攻击的牺牲品。 然而,有效的威胁建模扩大了可能的范围以及组织可以准备的范围。例如,当组织引入主要供应商或合作伙伴(例如数据库基础设施提供商)时,就存在需要说明和准备的风险。 如果组织正在部署面向公众的内容,例如新网站或对其应用程序的重大更新,情况也是如此。了解这些情况如何导致潜在的妥协并知道如何有效应对是关键。

威胁建模过程

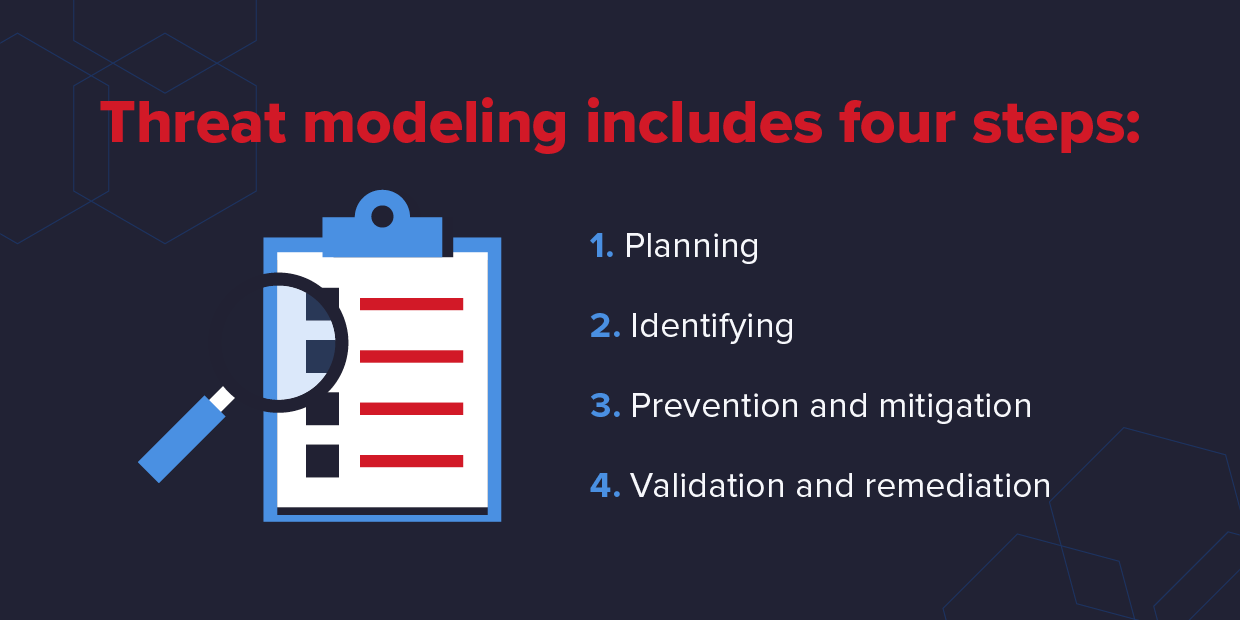

传统上,威胁建模过程遵循四个基本步骤:

传统上,威胁建模过程遵循四个基本步骤:

规划:我们在建造什么?

这是构建确定威胁模型范围的框架的关键步骤。您可以在此处定义应用程序、架构、数据流、数据分类、涉及的资产以及涉及的各方和利益相关者,例如部门、合作伙伴甚至客户。 通过与所有相关方交谈并了解每个相关用例、组件、权限、用户、访问点和重要资产,您将能够进入下一步。

识别:什么地方会出错?

此步骤首先根据前面的步骤识别和分类您可能面临或面临风险的威胁类型。这就是为什么尽可能详细很重要,因为您需要拥有整个攻击面的完整范围。 从那里开始,您应该经历各种攻击场景——无论是勒索软件攻击、数据泄露、SQL 注入还是其他什么。了解您的资产有多重要以及故障点在哪里将帮助您了解哪些攻击使您的组织面临最大风险。

预防/缓解:我们正在做什么来防御威胁?

这需要进一步进行场景构建练习,您和您的团队在其中确定您必须使用哪些技术、事件响应计划、控制、威胁和风险缓解工具以及流程来防止或减少发生妥协或成功攻击时的损害。 了解这里可能有很多重叠——您不应该为每种类型的攻击或场景使用一对一的工具和技术。相反,您的组织应该利用工具、系统、控制和流程来更全面地保护和捍卫您的组织。

验证/补救:我们是否按照之前的步骤采取了行动?

上述步骤应显示任何可能使您的组织或数据不安全或易受攻击的漏洞。最终,这一步应该让您能够评估威胁是否得到了适当的缓解,并确定了弥补任何关键差距的必要条件。 这一步是持续不断的——随着威胁的变化和演变,您的组织也在变化,威胁模型也随之变化。定期返回此步骤将使您更好地了解哪些更改需要您更新流程、工具、系统或方法。

常见的威胁建模误解和错误

威胁建模是更复杂的安全工作之一,会导致误解和错误,从而损害整个过程。这里有一些值得一读。 思考渗透测试、安全意识培训和代码审查就足够了。威胁建模比渗透测试或安全意识培训更全面地包含威胁和场景。 这些仍然是可以提醒您注意漏洞和漏洞的有效流程,但威胁建模更有效地让您在全公司范围内了解您的准备情况和未准备情况,同时提供更适用的主动性。 等到你的部门更大或更成熟。威胁建模很复杂,但并不复杂,以至于您应该推迟它。从小处着手,甚至通过一些基本的威胁建模步骤是一个好的开始,并且可能会暴露一些重要的盲点。 通过从小规模开始,您可以建立定期检查,以便您可以建立威胁模型,使其成熟,并随着您部门的发展和增加其资源和可用性而变得更加有效。 在任何重大部署之前不是威胁建模。在没有首先进行威胁建模的情况下发布新代码、新产品或重大升级可能是非常危险的。您不仅允许自己部署可能存在漏洞的东西,而且您也不知道威胁或风险的程度。 威胁建模最适合在这种情况下应用,让您可以确保没有任何易于利用的漏洞,同时还为您提供在发生妥协或安全事件时采取主动所需的详细信息。

选择威胁建模框架或方法

有多种威胁模型和框架可供选择,它们都有不同的应用程序和复杂程度。一些供应商、合作伙伴或工具还提供帮助您进行威胁建模过程的解决方案或软件。 一些框架也可以合并或串联杠杆与其他风险的框架,特别是如果你的威胁模型包含各种攻击面和风险的载体。CMU 的一篇有用的博客详细介绍了您可以使用的12 种不同的威胁模型,并详细说明了何时应该使用一种或另一种的情况。 一般来说,在采用威胁模型框架或方法时,您应该考虑几个关键因素:

- 您所在的行业(以及相关的威胁和风险)

- 您的安全部门的规模

- 您的组织(和利益相关者)的构成

- 可用资源

- 您的风险模型和偏好

- 威胁建模的原因

- 涉及的内容(员工、设备、代码部署、第三方)

- 可用的威胁模型(无论是由合作伙伴还是现有供应商提供)

当您开始威胁建模时,这些注意事项将帮助您确定一些关键细节,例如风险资产和潜在攻击者,这将缩小您应该使用的框架类型。