当全球积极促进网购升级的同时,攻击者也在暗处“消费”消费者的个人信息,自8月中旬以来,赛门铁克已经有效阻止近25万例的信息盗取攻击

每年,从10月底开始,全球消费者都沉浸在购物的血拼中,无论是中国的“双十一”大促,还是欧美国家的黑色星期五(Black Friday)或者Boxing Day。毫无疑问,网购为全球消费者带来无尽的便利,但是赛门铁克的近期调研发现,网络攻击者已经将目标瞄准电子商务领域。近半年频频被曝光的个人信息盗取Formjacking攻击,已经对诸多大型企业发起攻击,例如英国航空公司、票务供应商Ticketmaster、软件厂商Feedify和美国电子产品零售商新蛋网等知名企业。

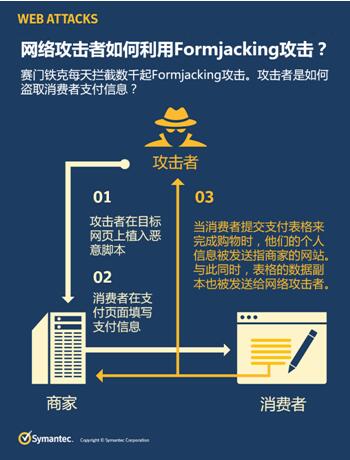

什么是Formjacking?以及攻击者如何实施攻击?

Formjacking是网络攻击者窃取信用卡信息和个人信息最高效的手段之一。简单来说,攻击者将恶意JavaScript代码植入电子商务网站,当消费者在购物表格中输入银行信息并选择支付时,恶意软件将会收集消费者的所有信息,包括信用卡信息、用户姓名和邮寄地址等。最令人担忧的是,攻击者不仅可能会使用盗窃的个人信息进行其他网络购买支付,还有可能将泄露的信息兜售给暗网上的其他网络罪犯。

根据赛门铁克近期的调研报告发现,自2008年8月13日以来,赛门铁克已经阻止了超过24.8万起Formjacking攻击。令人担忧的是,这种类型的攻击在一个月内从4.1万例增长到近8.85万例,呈现出双倍增长。在最近几个月,赛门铁克平均每天拦截6,368例攻击。

哪些企业最容易成为受害者?

赛门铁克调研了9月18日至20日这三天内拦截的1,000例Formjacking攻击。数据显示全球57个网站受到入侵威胁。这些网站大部分属于在线零售网站,从小型的细分产品服务网站到大型零售电商,受到入侵威胁的范围十分宽泛,包括澳大利亚时装零售商、法国户外用品供应商、意大利健身机构、汽车零部件供应商、厨具电商和礼品定制网店等。

虽然针对英国航空和Ticketmaster等大型企业因为受到攻击登上了新闻头条,但可以说,全球任何一家处理在线支付交易的企业都有可能成为Formjacking攻击的受害者。

商家网站如何被入侵?

网络攻击者会通过不同手段来入侵商家网站。在Ticketmaster受到Formjacking攻击的案例中,Magecart网络犯罪组织使用供应链攻击入侵受害企业网站并更改支付页面上的代码。在供应链攻击中,攻击者利用大型企业的小型供应商企业的系统漏洞来入侵大型企业。臭名昭著的Petya/NotPetya病毒便是通过供应链攻击来实现扩散,以增加攻击范围。

供应链攻击尤其令人头疼,因为一旦具有网络访问权限的其他企业遭到攻击,那么任凭大企业的网络安全防护多么强大,都无济于事。

臭名昭著的Magecart攻击组织

Magecart网络攻击组织是近期英国航空、Ticketmaster和新蛋网遭遇Formjacking攻击事件的幕后黑手。该组织在目标攻击网站上植入基于Web的支付卡盗号软件,从而盗取消费者的支付卡数据和在线支付表单上的其他敏感信息。

今年6月份曝出的Ticketmaster攻击事件使Magecart攻击组织受到广泛关注。Magecart组织先入侵了技术公司Inbenta提供给Ticketmaster网站的客服机器人,然后入侵Ticketmaster 网站并植入了恶意JavaScript代码。这样Magecart攻击者便能够篡改网站上的JavaScript代码,盗取消费者的支付卡数据,并回传到自己的服务器上。Inbenta公司表示,该攻击组织利用许多漏洞来攻击前端服务器和修改客服机器人代码。

继Ticketmaster受到攻击之后,Magecart攻击者又瞄准了电商网站以及用于管理分析、网站支持和其他服务的第三方公司,估计大约有800家电商网站不幸中招。值得令人担忧的是,如果Magecart攻击一家合作广泛的第三方供应商,那么通过该供应商被潜在感染的网站数量将达到上千个。

Magecart组织对英国航空的攻击是迄今为止最具轰动性的事件之一。英航透露大约有 38万位用户受到影响。在针对英国航空和新蛋网的攻击中,Magecart攻击者想方设法避开检测,甚至还从Comodo 公司购买了付费SSL证书,以伪装成合法服务器,设置虚假网站域名,以伪装成合法公司。

保护

网站拥有者需要意识到软件供应链攻击的严重危害性,虽然该攻击难以预防,但也不是全无对策,赛门铁克建议网络拥有者/电商企业采取以下安全防护措施:

先在小型测试环境或沙盒中测试任何更新举动,检测是否存在可疑行为;

对系统上的所有活动实施行为监控,这可以帮助企业识别任何可疑的行为模式,让企业在遭受任何损害之前阻止可疑应用;

软件包生产商应该确保他们能够在软件更新流程中和网站上检测出有疑问的变更;

网站拥有者应该使用带有子资源完整性标签(SRI 的内容安全策略,以锁定所有集成的第三方脚本