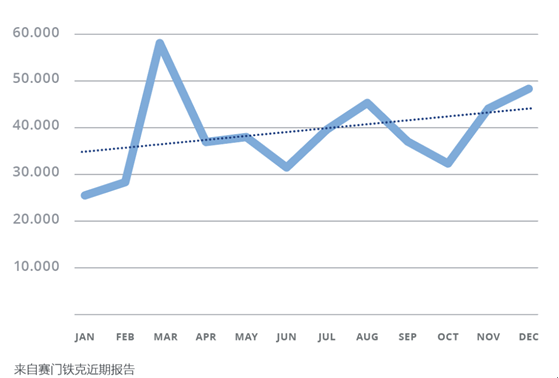

勒索软件攻击的频率和复杂性持续增长,对用户的数据造成直接的威胁。在下面的图表中,您可以看到勒索软件最近的增长。安全专家、联邦调查局和其他组织一致认为勒索软件攻击将继续更频繁地发生。

在威胁导致数据损坏不可逆转之前阻止威胁可以为企业节省数据恢复的费用和精力。在某些情况下,这可能是贵公司生存的根本。虽然备份应该纳入每个企业的数据保护策略,但传统的备份产品并不足以抵制威胁。要真正保护数据,必须将安全性深入集成到备份和数据保护流程中。为了应对当下及将来不断演变的威胁形势,Acronis想客户之所想,想客户之未想,满足客户之所需。它不仅为客户提供强大且全面的备份恢复机制,还是首款集成顶级的防御技术的数据保护方案提供厂商。并且此技术一直不断地增强,就是为了力求给客户提供极致的数据安全。此技术叫Active Protection主动防御技术,之所以技术强大,是因为该技术已横扫三大国际权威反病毒评测机构AV-Test、AV-C、VB100的评测,并已优异的成绩连续通过三大权威认证。接下来我们简单了解下这个强大的主动保护技术的工作原理及是如何得以增强的。

a. Acronis于2017年1月推出了主动保护技术,技术核心在于启发式的方法。启发式检测方法比签名方式更加高级和现代化。签名只能检测一个样本。而启发式可以检测多种甚至上百种同属一个家族的样本。Acronis主动保护技术会根据白名单和黑名单检测任何可疑的进程。潜在的勒索软件会被停止并被列入黑名单,这将阻止它在下次重新启动时再次启动。这一点很重要,因为用户下次启动机器时不必再重复阻止勒索软件的过程。此外,它会监控用户硬盘的主引导记录,不允许任何非法和包含在白名单中软件的修改行为。

b. 2018年进一步改进的版本中,融合了机器学习和人工智能技术。技术使用了是堆栈跟踪分析,可以检测勒索软件中的代码注入。如果Acronis主动保护技术注意到合法进程发生了一些奇怪的情况,它将获取堆栈跟踪并将其发送到我们的机器学习模块,在该模块中,将行为与干净和受感染堆栈跟踪的现有模型进行比较,以确定它是否构成威胁。如果确认该行为是恶意的,用户将收到一个警告,建议他们应该阻止类似勒索软件的进程。因此,机器学习不仅提高了检测水平,而且同时也减少了任何潜在的误报。

c. 2019年自卫能力得到进一步改善,可以防止非法终止进程。其次,改进了多进程注入检测,这是一些复杂勒索软件家族使用的技术。第三,更新了核心行为启发式算法,使勒索软件检测更加有效。在性能方面的某些情况下,检测速度提高了30%。

主动保护功能还使用的其他技术

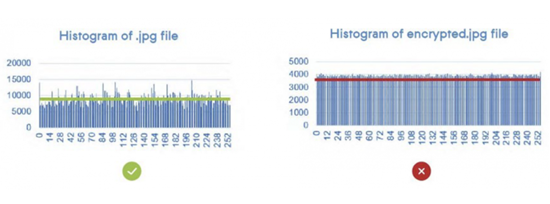

统计分布分析也可以用来对抗勒索软件。Acronis主动保护技术可以通过在勒索软件攻击前后检查数据的各个字节来创建柱状图。由于加密的性质,数据的柱状图加密是独特的和容易识别的。然后对数据进行统计分布检验。如果直方图与加密文件的柱状图非常相似,它将被标记为可疑,并在最终用户界面上引发勒索软件警报。

另一项技术类似特制的蜂蜜罐,是Acronis主动保护技术的一部分,用来发现和解除勒索软件。就像蜜蜂被蜂蜜吸引一样,勒索软件经常在寻找某些类型的文件。如果您把这类文件放在受控目录中,您就可以捕捉并隔离勒索软件。因为Acronis主动保护技术控制这些目录,所以感染不会被传播。这项技术完全安全可靠。

在机器学习的引领下,所有这些技术都将Acronis的主动保护技术提升到了一个全新的水平,尤其是在零日威胁的情况下。它创建了一个进程模型是合理的,因此即使坏人发现了新的漏洞或渗透系统的方法,机器学习也会检测到勒索软件的进程并阻止它们。我们建立Acronis的机器学习基础设施,这样新的匿名用户数据将被定期上传进行分析。全新的行为模型将更快地准备就绪,更新的产品启发式将在几秒钟内发送,从而进一步提高了安全性。

Acronis主动保护技术还保护备份文件。当犯罪分子开始攻击备份文件时,Acronis主动保护技术是阻止这种攻击的有效反勒索软件,它可以阻止系统中除Acronis软件外的任何进程修改备份文件。我们还实施了强大的自卫机制,抵御任何典型的攻击,不允许犯罪分子破坏Acronis软件的工作或更改备份文件的内容。机器学习和新的启发式算法使Acronis主动保护成为针对当今勒索软件和未来变体的绝佳的数据保护技术。

所以说,集成了备份和顶级安全性能的Acronis产品,是新一代的具有前瞻性的网络安全的解决方案,不仅全方位的确保当下客户数据的安全性,也满足了将来复杂IT环境下的数据保护的需求。